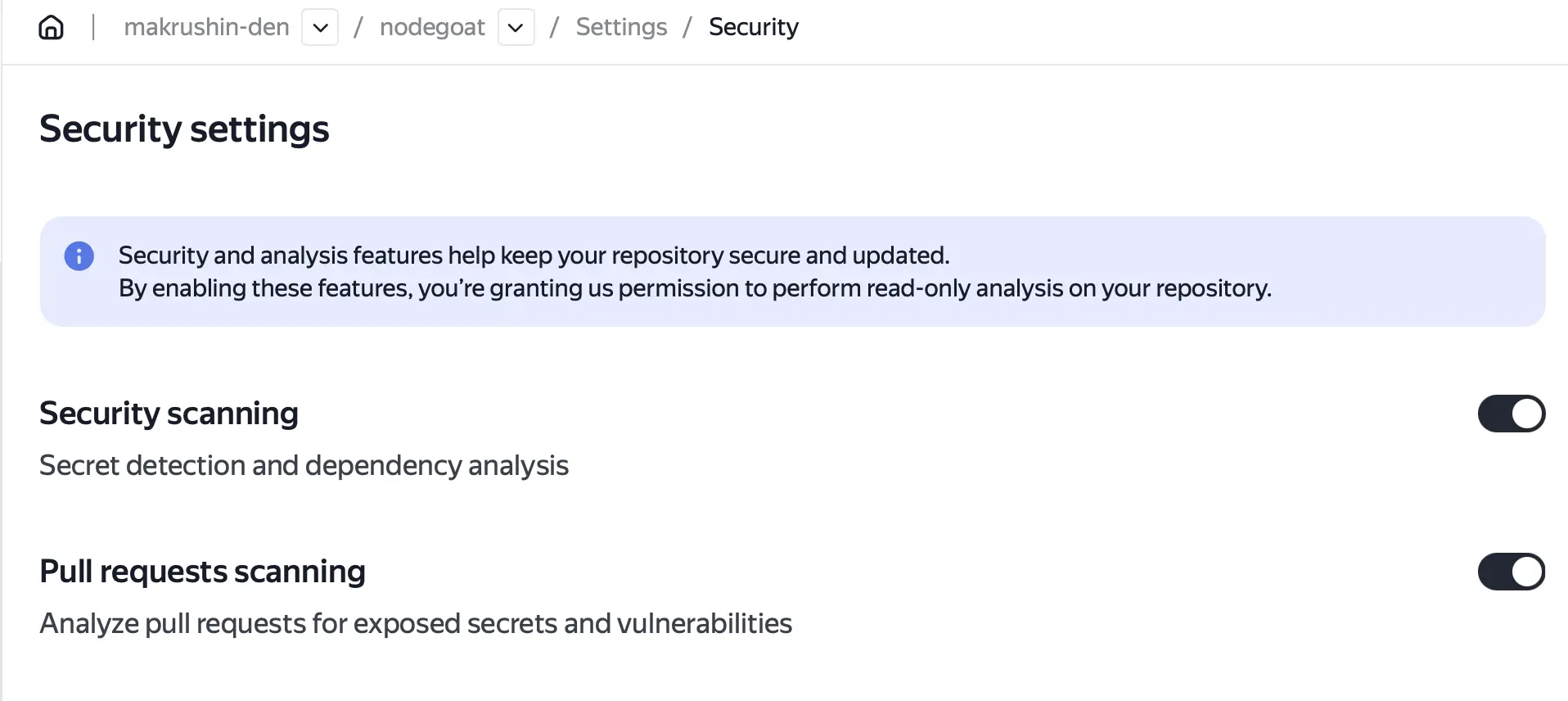

Для использования функций безопасности включите переключатель «Сканирование безопасности» в настройках репозитория (раздел «Безопасность») — подробности в документации.

Security‑обновления

В ноябре мы сосредоточились на том, чтобы сместить Security в SourceCraft еще левее по процессу SDL: мы добавили возможность подключать статические анализаторы и инструменты категории Static Application Security Testing (SAST), анализировать результаты их работы на отдельной странице Code Scanning и на ней же в PR. Кроме этого, добавили дополнительную валидацию найденных секретов с помощью инструмента Yandex Cloud Leak Detector. Ниже приводим подробный обзор обновлений.

Что нового

- Статический анализаторы и поддержка OpenGrep: поддерживаем подключение статических анализаторов и SAST, а результаты их работы теперь отображаются и в Pull Request (PR), и на странице Code Scanning. Новый движок OpenGrep с коммьюнити‑правилами автоматически проверяет каждый PR в основной ветке.

- Интеграция Secret Scanning с YC Leak Detector: интеграция для проверки подлинности найденных секретов и уведомлений только по живым токенам и ключам.

- Расширение движков SCA: новый анализатор Grype, который дополняет результаты Trivy и помогает с анализом репозиториев C++.

- Гибкий контроль сканирования PR: теперь можно явно запретить security‑сканы в PR.

SAST: поддержка статических анализаторов и новый дефолтный OpenGrep

Мы сделали статический анализ полноценной частью экосистемы SourceCraft.

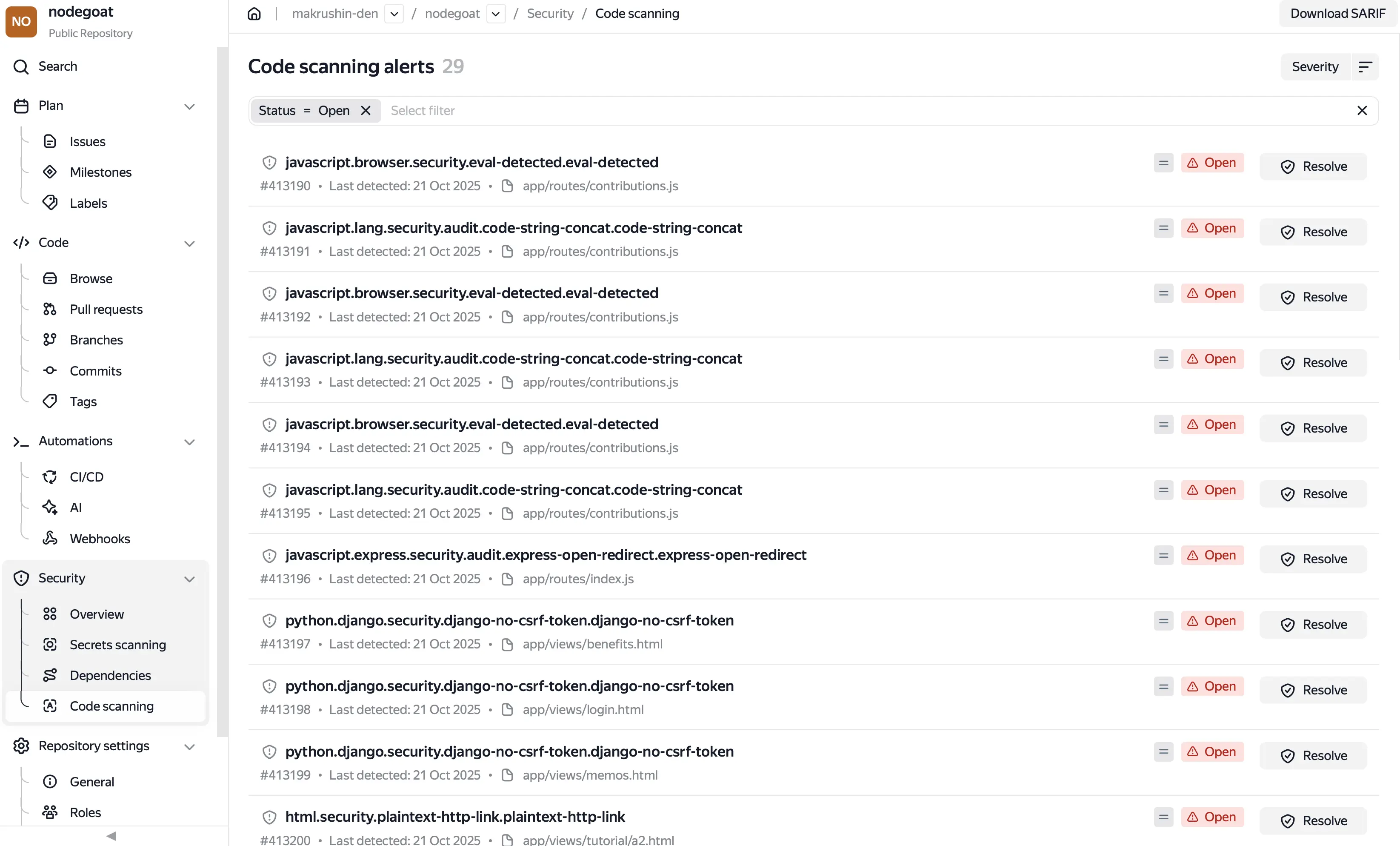

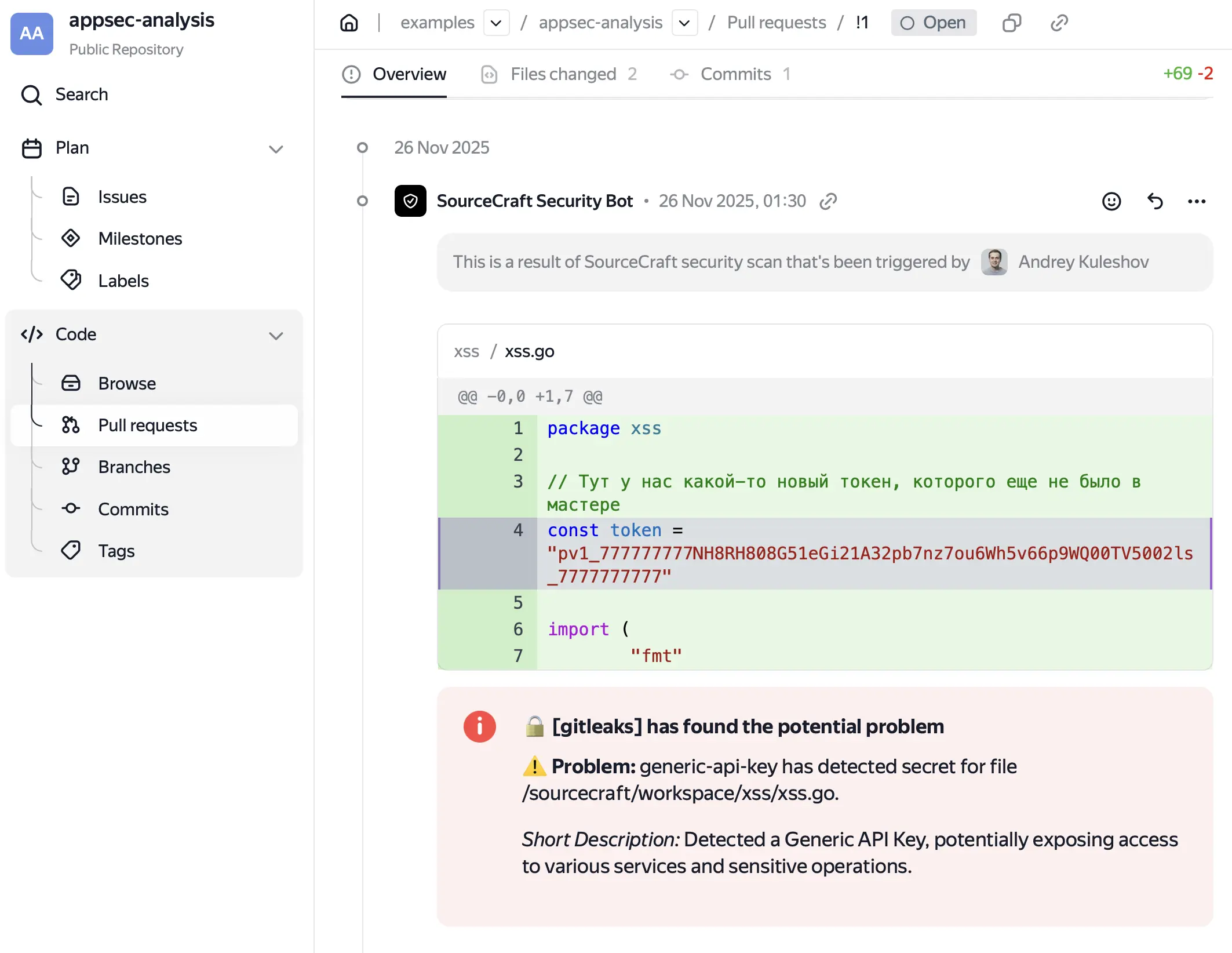

Теперь вместе с возможностью добавлять пользовательские движки в CI, поддерживаются SAST‑анализаторы с загрузкой результатов в формате SARIF через CI. Результаты SAST‑сканирования отображаются прямо в PR в виде комментариев от SourceCraft Security Bot. Все находки попадают на страницу Code Scanning, где их можно фильтровать, сортировать и анализировать.

Дополнительно к этому появилась поддержка нового движка OpenGrep, который работает на наборе коммьюнити‑правил, закрывая типовые уязвимости по распространённым языкам программирования. Его результаты так же отображаются в PR и на Code Scanning.

Пример комментария в PR с результатами анализа

Теперь у пользователей есть две опции: просто включить OpenGrep и сразу получать результаты или использовать свои анализаторы, загружать их SARIF‑отчёты через CI, а SourceCraft возьмёт на себя агрегацию и отображение результатов.

YC Leak Detector: проверка секретов

Мы улучшили наш Secret Scanning, и теперь найденные в SourceCraft секреты Yandex Cloud не просто попадают в список находок, но и дополнительно валидируются. Эта проверка снижает число ложных срабатываний. Особенно это полезно для организаций, которые используют инфраструктуру Yandex Cloud. Данный компонент работает в фоновом режиме для пользователя. Если будут срабатывания и реальные находки, Yandex Cloud пришлёт вам письмо с алёртом.

SCA: поддержка Grype и раздела Security для организации дашбордов

Раздел Dependencies тоже получил улучшения. Мы добавили второй анализатор Grype, который умеет работать, в том числе, с репозиториями C++, закрывая важный сценарий для команд с нативным кодом. Он может использоваться как дополнительный уточняющий модуль, который помогает перепроверять и уточнять результаты, найденные с помощью Trivy. Кроме того на странице SCA появились предустановленные фильтры с движком по‑умолчанию (primaryEngine).

Управление сканированием в Pull Request

Если вы активно используете security‑сканы в PR, у вас появился важный рычаг управления — явный тумблер запрета сканирования PR. Эта опция дает возможность отключать сканирование в репозиториях, где оно не требуется и расходовать меньше ресурсов CI.

Если вы уже пользуетесь Security‑функциями в SourceCraft, новые возможности появятся для вас автоматически в ближайших релизах. Если ещё нет, то сейчас самое время попробовать и получить актуальное состояние защищенности в имеющихся проектах.